1. Description

The owner of this website often reuses passwords. Can you find out the password they are using on this test server?

http://passwordextraction.tamuctf.com

You do not need to use brute force for this challenge.

2. Write up

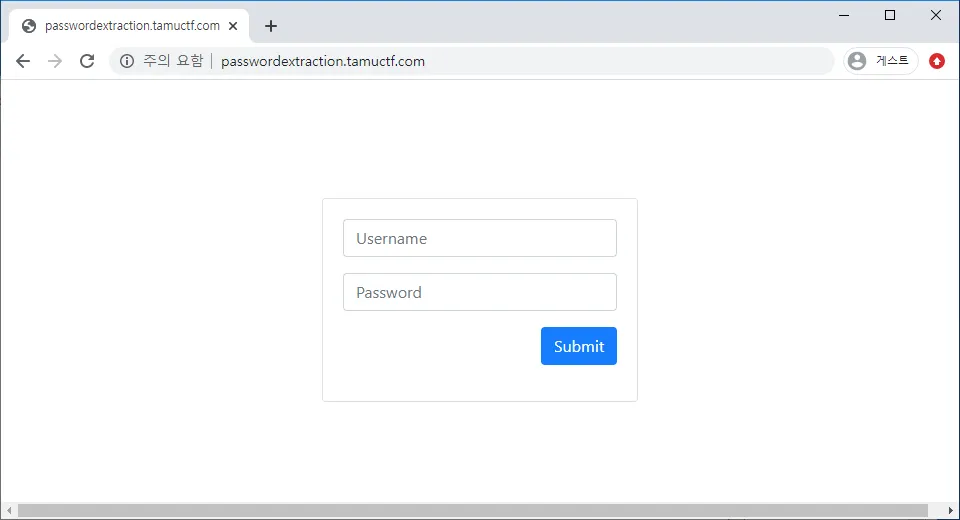

문제 설명에 따르면 문제 페이지에서 패스워드를 찾으라고 요구하고 있다. 페이지에 들어가면 위와 같이 로그인창 하나만 나온다. 문제 컨셉으로 봐서는 SQL Injection인 것으로 추측된다.

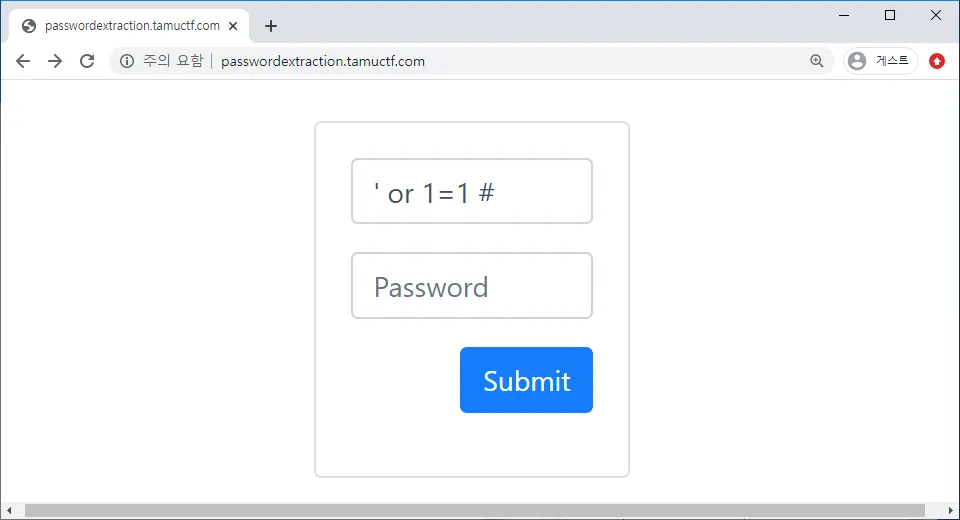

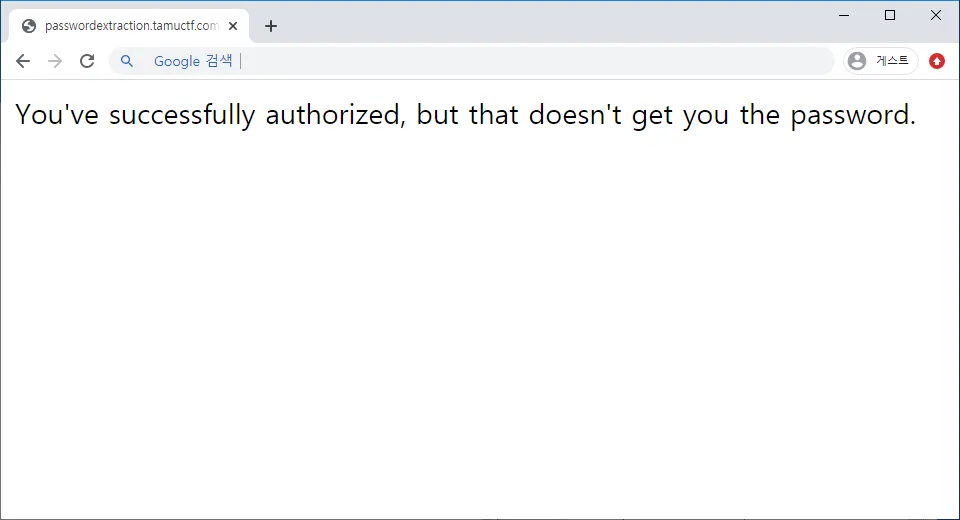

가장 기본적인 형태의 SQL Injection 구문인 ' or 1=1 #을 입력해서 공격했더니 위와 같은 문구가 나왔다. 인증은 성공적으로 했으나 패스워드를 얻은 형태는 아니라고 한다.

3. FLAG

gigem{serverside_53rv3r5163_SerVeRSide}