요약

사이버 위협 헌팅은 새로운 사이버 보안 활동이다. 최근 연구에 따르면 일부 조직에서는 위협 헌팅과 같은 유사한 행위가 활발히 이루어지고 있지만 보안 관리자와 정책 입안자는 그 효과에 만족하지 못하고 있다. 대부분의 보안 전문가는 데이터 분석에 대한 전문 지식이 부족한 반면 데이터 분석 기술이 있는 대부분의 사람들은 보안 지식이 부족합니다. 대학 차원의 위협 헌팅 교육의 필요성을 이해하기 위해 생성된 로그를 가지고 캠퍼스에서 위협 헌팅 대회를 개최했다. 본 논문에서는 사이버 위협 헌팅에 필요한 기술을 식별하고, 대학에서 위협 헌팅을 가르치기 위한 로그의 활용과 데이터 생성 과정에 대해 설명한다.

Ⅰ. 소개글

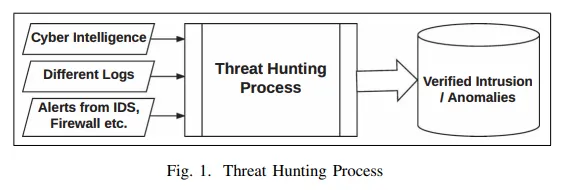

최근 사이버 위협 사냥은 사이버 보안을 위한 필수 활동으로 떠오르고 있다[1], [2], [3]. 위협 헌팅은 자동화 및 인적 분석을 통해 즉시 로그를 모니터링하고 분석하여 조직의 네트워크 및 시스템 내에서 위협 및 이상 징후를 찾는 데 중점을 둔다. 그림 1은 사이버 위협 인텔리전스 소스, 다양한 로그, 기존 IDS 및 방화벽의 경고가 입력으로 작동하고 확인된 침입이 프로세스의 출력인 위협 사냥 프로세스를 보여준다. 많은 대기업에는 위협 사냥을 위해 능동적인 보안 인력이나 팀이 배치되어 있다. 그러나 위협 헌팅은 기존 사이버 보안 교육 커리큘럼의 일부가 아닌 기술이 필요하다. 다양한 데이터 세트에서 이상을 검색하고 조사하려면 올바른 분석 기술이 필요합니다. 따라서 우리는 위협 사냥에 필요한 분석 기술을 가진 학생들을 준비시키기 위해 새로운 교육 자료를 개발할 필요가 있다.

2016년 4월에 494명의 IT 전문가를 대상으로 실시한 SANS Institute의 설문 조사는 위협 사냥과 그 미래의 중요성을 보여준다[4]. 응답자의 약 86%는 자신의 조직이 이러한 활동에 관여하고 있다고 긍정적으로 답했으며 약 75%는 위협 사냥의 결과 공격 표면을 성공적으로 최소화했다고 응답했다. 또한 59%는 이 방법이 보다 빠르고 정확한 사고 대응에 기여했다고 답했다[5]. 위협 사냥은 조직 보안에서 일반적인 현상이 되고 있지만 거의 56%의 조직이 여전히 만족하지 못하고 약 22%는 사냥 프로그램에 대해 확신하지 못한다[4]. 게다가, 전통적인 IDS는 침입을 탐지하는 동안 많은 잘못된 경보를 생성한다[6], [7]. 따라서 경험 많은 분석가와 함께 해당 경보를 적절하게 분석하여 이상 징후를 놓치지 않도록 해야 한다.

대학의 기존 보안 과정에서는 보안 기술을 이해하고 사이버 방어 및 디지털 포렌식과 같은 특정 보안 문제에 도구를 적용하는 데 중점을 두고 학습한다. 학생들이 다양한 데이터를 분석하고 보안 결론에 도달할 수 있는 기술을 개발하는 데 거의 노력을 기울이지 않습니다. 경험에 따르면 공격자는 내부자 뿐 아니라 외부자도 사용 가능한 사이버 방어 메커니즘을 우회할 수 있다[3]. 악의적인 행위를 정상적인 행위로 위장하여 보안 감시를 회피할 수 있음이 입증되었다[3].

이 문서는 위협 헌팅 훈련을 설계한 경험을 설명한다. 이 논문의 나머지 부분은 다음과 같이 구성된다. 섹션 II에서는 사용 가능한 기타 사이버 보안 활동과 위협 사냥이 이를 보완할 수 있는 방법에 대해 설명한다. 섹션 III에서는 사용 사례 시나리오와 함께 위협 헌팅 연습의 설정과 목표를 설명합니다. IV장에서는 데이터 생성 과정과 우리의 가정을 제시한다. 마지막으로 5장에서는 가능한 미래 방향으로 이 작업을 마무리한다.

Ⅱ. 위협 헌팅 기술

성공적인 위협 헌팅을 하기 위해서는 광범위한 기술과 적절한 사고 방식이 필요하다[8]. 첫 번째, 다양한 출처로부터 수집된 인텔리전스 보고서 기반의 위협 인텔리전스가 필요하다. 두 번째, 타겟 및 행위자 중심의 사고 방식과 사고 감지 및 분석을 위한 F3EAD 시스템[9]에 대한 충분한 이해가 필요하다. 그 다음으로는 데이터 사이언스 및 여러 분석 모델에 대한 철저한 이해를 바탕으로 한 보안 데이터 분석 기술이 필요하다. 포렌식 분석, 악성 코드 분석, 침투 테스트 및 취약성 분석과 같은 몇 가지 다른 기술도 필요하다. 또한 취약성 분석에는 공격 벡터 분석 및 네트워크 통신 방식 분석이 포함됩니다.

위협 헌팅은 기존에 있는 수 많은 사이버 보안 활동과 다르다. 이는 심도 있는 기술 노하우, 데이터 분석에 정통하고 틀에서 벗어난 사고를 요구하는 고도의 정형화되지 않은 작업이다. 위협 헌팅을 인기 있는 사이버 보안 활동과 대조하여 고유한 요구 사항을 설명한다.

Threat Hunting vs. Threat Detection : 위협 헌팅은 침해 징후가 없는 단계에서 위협을 찾는 것을 기반으로 한다. 반면 위협 탐지[10]는 일반적으로 정형화된 프로세스를 기반으로 위협을 식별하는 프로세스이다. 위협 탐지 도구는 일반적으로 네트워크 로그, 애플리케이션 로그, 데이터 로그 및 사용자 활동 로그를 분석하여 이상 징후를 찾는다[11]. 전통적인 위협 탐지는 센서에 의존하여 위협을 탐지하고 경보를 생성합니다. 여기서 위협 헌팅은 데이터 셋을 분석할 수 있는 숙련된 사람을 참여시킴으로써 위협을 사전에 발견하는 것이 핵심이다. 성공적인 위협 헌팅은 미래의 위협 탐지를 위한 프로세스를 생성 수 있다.

Threat Hunting vs. Cyber Defense : 사이버 방어[12],[13]는 공격에 대비하여 시스템을 강화하는 데 중점을 둔다. 사이버 방어 활동에는 일반적으로 보안 설정들과 방화벽, 침입 탐지 및 침입 방지 시스템과 같은 사이버 방어 기술의 사용이 포함된다. 그러나 공격자는 공격 당시 사이버 방어자에게 알려지지 않은 새로운 기술을 사용하여 빈번하게 사이버 방어 메커니즘을 회피할 수 있다. 반면에 위협 헌팅은 사전에 공격자가 사용하는 메커니즘이 발견되면 사이버 방어에 이를 알릴 수 있다.